1.概述

近期,安天CERT监测到AutoCAD木马又开始活跃,针对我国重要企业进行渗透传播。

AutoCAD是一种商业计算机辅助设计(CAD)和绘图软件应用程序,由于其应用领域广泛,软件经专业人员应用设计后产出的成果价值巨大,引起了攻击者的关注。攻击者针对该软件开发窃密木马,使用软件特有的编程语言AutoLisp编写。该语言是Lisp语言的一种特有方言,专门用于AutoCAD软件的扩展。

最早的AutoCAD木马发现于2008年,当时使用邮箱传递窃取的数据。对于2022年6月的攻击活动,目前仅捕获到初始样本,C2地址已失效。从初始样本分析上看,攻击者利用AutoLisp语言编写木马,实现了信息收集、信息回传、远程下载并执行和持久化驻留等功能。从威胁分析看,不排除攻击者会在后续过程中窃取其他信息,投放勒索软件或窃密木马;从回传的信息看,通过回传目标系统时间、区域代码、AutoCAD版本,不排除攻击者依据这些信息开展针对性的攻击。

综合上述内容,安天CERT认为,AutoCAD木马威胁性较高,攻击者对于使用AutoCAD软件的个人和企业能够开展有针对性的攻击,且能造成影响较大的安全威胁。

经验证,安天智甲终端防御系统(简称IEP)Windows版本可实现对该木马的有效查杀和对用户终端的切实防护。

2.AutoCAD木马概况

2.1 AutoCAD木马攻击原理

从木马编写上看,AutoCAD木马采用的是AutoCAD软件内置的编程语言AutoLisp进行编写,实现信息获取并回传、远程下载执行、持久化驻留系统等功能;从木马样本文件类型上看,主要涉及Lsp、Fas两种文件类型,其中Lsp文件为AutoLisp编写的程序源文件即为文本文件。而Fas文件为Lsp文件经Visual Lisp编译后形成的编译文件,该文件不是通常情况下的可执行文件,无法直接运行,必须使用AutoCAD软件进行加载;从木马加载原理看,由于Lsp和Fas文件的特殊性,使其必须在AutoCAD软件下才能加载执行代码。而AutoCAD木马的加载执行主要利用了AutoCAD软件的两个方面进行,实现打开AutoCAD软件、创建新的图形文件、关闭所有图形文件等操作时触发木马的执行。一是利用软件加载特殊目录下的特定文件名的文件,如软件安装目录下的Support文件夹涉及的以acad、acaddoc为名的文件;二是利用AutoLisp的特定代码。

2.2 AutoCAD木马传播形式

目前,AutoCAD木马传播形式主要分为两类。初始投递上,攻击者主要通过将编译后的Fas文件嵌入至破解版AutoCAD软件或CAD项目文件中,结合软件共享网站平台或钓鱼邮件附件进行投递;目标系统传播上,拷贝自身到其他目录下或将恶意代码写入AutoCAD软件默认加载的Lsp文件中,实现长久驻留。在目标用户创建新的图形项目文件夹时,将自身拷贝到该文件夹中,随着目标传输整个项目文件夹时实现横向传播。

3.AutoCAD木马攻击事件梳理

2008年4月2日,AutoCAD论坛发布acad.fas文件被恶意软件利用的详情[1]。

2012年6月20日,ESET首次发布报告披露了ACAD/Medre.A蠕虫[2]。

2018年11月 28日,Forcepoint发布有关AutoCAD木马异常活跃报告,报告显示大多数感染的机器来自中国、印度、土耳其和阿联酋[3]。

2022年6月,AutoCAD木马对我国重要企业的渗透传播突然加剧,已有数十家企业单位遭受攻击[4]。

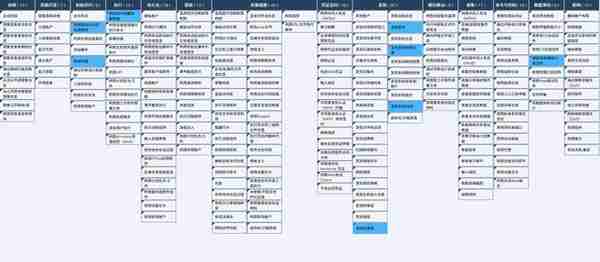

4.事件对应的ATT&CK映射图谱

针对本次攻击者向目标系统投放AutoCAD木马的攻击事件涉及的技术点进行ATT&CK图谱映射情况如下:

图 4‑1 ATT&CK映射图谱

攻击者使用的技术点如下表所示:

表 4‑1技术点详情

初始访问 | 利用面向公众的应用程序 | 将恶意文件嵌入至破解版的AutoCAD中 |

网络钓鱼 | 投递具备CAD盗图木马的AutoCAD设计文稿 | |

执行 | 利用命令和脚本解释器 | 用AutoCAD加载执行CAD盗图木马 |

发现 | 查询注册表 | 查看注册表相关键 |

发现软件 | 查看AutoCAD软件信息 | |

发现系统地理位置 | 获取系统区域代码 | |

发现系统时间 | 获取系统当前日期 | |

数据渗出 | 使用其他网络介质回传 | 使用不限于邮箱的媒介回传窃取的数据 |

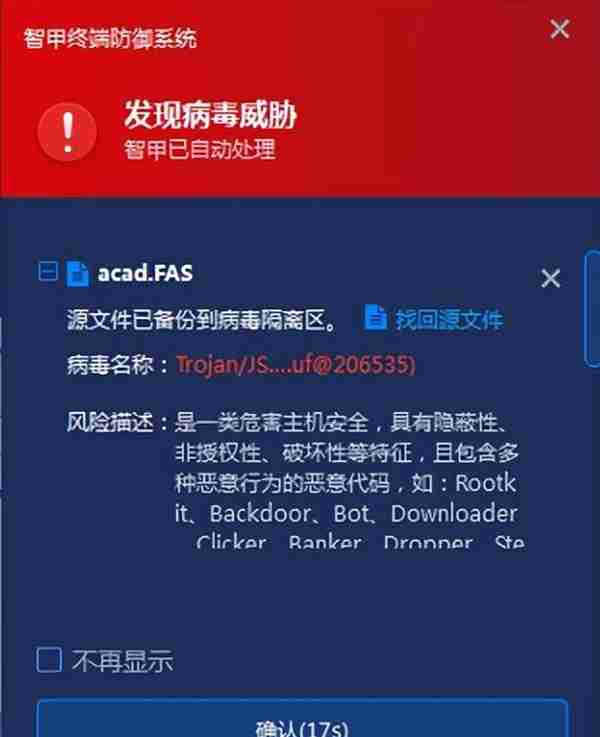

5.安天智甲精准防护

针对AutoCAD木马的执行过程中涉及的持久化驻留目标系统、AutoCAD加载恶意文件、注册表操作等行为,安天智甲可实现全方位的精准防护。AutoCAD在动态加载其他文件时,最容易被恶意利用,安天智甲在AutoCAD加载可疑文件时及时弹窗提示用户,在恶意行为生效前即可自动拦截,保障系统环境和数据安全。

5.1 全盘扫描检测

通过全盘扫描和实时监控,安天智甲可对AutoCAD木马涉及的恶意fas文件进行有效查杀,实现终端安全的有效防护。

图 5‑1智甲全盘扫描检测

5.2 动态加载文件检测

由于fas文件或lsp文件需要被相应的软件AutoCAD加载才能执行其中恶意代码,通过动态加载文件检测模块,安天智甲可实时拦截AutoCAD软件加载可疑文件,实现终端安全有效防护。

图 5‑2智甲拦截动态加载可疑文件

5.3 注册表操作检测

通过注册表操作检测模块,安天智甲可实时拦截AutoCAD木马的注册表操作,阻止其在注册表中存储回传C2的系统信息,实现终端安全有效防护。

图 5‑3智甲拦截注册表可疑操作

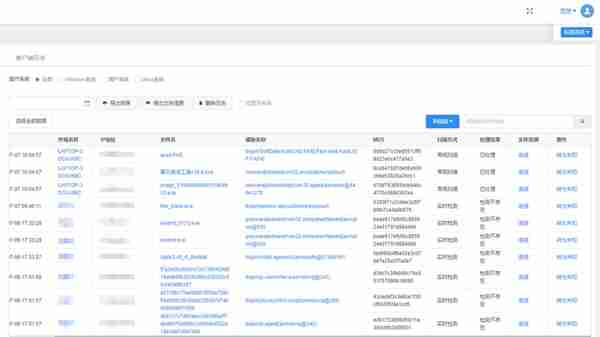

智甲系统还具有统一管理中心,管理人员可通过智甲管理中心实现对网内安全事件的查看、分析、处置、确认的闭环操作,极大提高了安全运维工作的效率。

图 5‑4智甲管理中心告警界面

智甲终端防御系统是一款面向各类政企单位的终端安全防护产品,支持为办公机、服务器、虚拟化终端、移动设备等各类终端提供一体化的安全防护服务。产品具有病毒查杀、主动防御、勒索病毒防护、主机数据采集、安全深度分析、网络管控、入侵防护、威胁响应、资产管理、补丁管理、配置加固、主机审计与管控、威胁可视化等多种功能于一体,可以有效防御各类威胁攻击行为,保障用户业务与数据安全。

面向安全管理人员,产品提供灵活、高效的系统管理中心,支持通过管理中心实现终端安全一体化管理,帮助管理人员了解网内终端安全情况,查看安全事件详情,并向终端快速下发策略调整与处置指令。

6.样本分析

恶意样本被加载后会尝试与C2地址进行连接,连接成功后获取slb.fas文件,加载文件并进行删除;根据获取的日期和GUID进行混淆处理并设置注册表项中dqs和dlr的值;在向C2回传数据时,涉及CAD软件版本、时间、系统区域,推测恶意攻击者会根据回传的数据开展具有针对性的窃密活动。

6.1 样本标签

表 6‑1 Fas样本标签

病毒名 | Trojan/JS.Duxfas |

文件MD5 | DD0D27CC5ED557CFF69D23ABC417A5E3 |

文件原始名 | Acad.fas |

文件大小 | 16.2 KB (16,629 字节) |

文件格式 | SoftData/AutoCAD.FAS[:Fast-load AutoLISP FAS4] |

编译时间 | 2021-09-03 |

编译语言 | AutoLisp/Visual Lisp |

VT首次上传时间 | 2022-06-16 02:04:44 |

VT检测结果 | 14 / 56 |

表 6‑2 Fas样本标签

病毒名 | Trojan[Downloader]/Acad.Qfas |

文件MD5 | 033216E77F7543EE7A1D44BE2889DD21 |

文件原始名 | Acad.fas |

文件大小 | 10.2 KB (10,464 字节) |

文件格式 | SoftData/AutoCAD.FAS[:Fast-load AutoLISP FAS4] |

编译时间 | 2016-09-03 |

编译语言 | AutoLisp/Visual Lisp |

VT首次上传时间 | 2018-11-30 22:39:10 |

VT检测结果 | 29 / 58 |

表 6‑3 Lsp样本标签

病毒名 | Trojan/JS.Duxlsp |

文件MD5 | D0CB6645E97CF8A574E34E3AE5126054 |

文件原始名 | acad.lsp |

文件大小 | 2.26 KB (2,312 字节) |

文件格式 | Text/ISO_IEC.UTF8[:No bom] |

文件源代码编程语言 | AutoLisp/Visual Lisp |

VT首次上传时间 | 2022-05-17 12:15:46 |

VT检测结果 | 1 / 57 |

6.2 acad.lsp样本分析

6.2.1 连接C2

创建XMLHTTP对象,用于后续请求C2地址:

图 6‑1创建XMLHTTP对象

请求C2地址,并将响应内容保存为slb.fas(部分样本将响应内容保存为tf.fas)文件:

图 6‑2连接C2并获取后续载荷

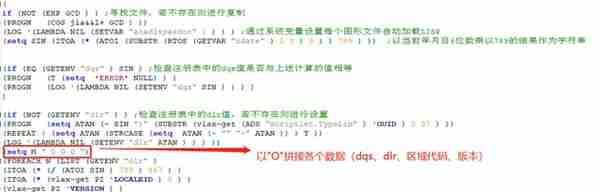

6.2.2 回传信息

通过GET方式访问C2,提交相关数据,其中涉及CAD软件版本、时间、系统区域,推测攻击者可针对提交的数据返回相应数据,进而有针对性的开展窃密活动。

图 6‑3请求C2时提交相关数据

6.2.3 加载下载的文件

加载slb.fas文件,而后删除该文件。

图 6‑4加载载荷后删除

6.2.4 持久化驻留

通过拷贝自身和修改AutoCAD软件系统变量实现对目标系统的长久驻留。

图 6‑5拷贝自身和修改AutoCAD软件系统变量

6.3 acad.fas样本动态分析

样本被加载后,请求C2域名:y.szmr.org,将获取的信息通过GET方式提交,C2服务器返回加密数据。此过程仅在第一次请求时返回数据,从动态监测结果看,后续C2连接失效,无法进行下一步载荷功能分析。

图 6‑6 请求C2并返回数据

后续会在某个目录中创建tf.fas文件,通过AutoCAD命令进行加载,推测该文件为加密数据解密结果。且在多次加载acad.fas测试中发现,每次返回的加密数据均不一致,且创建的tf.fas文件也不一致。

图 6‑7加载新创建的fas文件

该文件被加载后,会请求另一个C2域名:cl.jzvu.info,目前该地址已失效,且未关联样本,无法进一步分析。

图 6‑8 连接C2

7.威胁排查

- 排查安装AutoCAD软件的系统中是否存在“acad.lsp、acad.fas、acaddoc.lsp、acaddoc.fas、acadapp.fas、acadapp.fas、slb.fas、tf.fas”等文件,针对对应文件进行安全检测;

- 通过AutoCAD的appload命令,打开加载应用程序窗口,利用终端防护系统对其加载的文件进行扫描;

- 手动检查上述被加载的文本文件(lsp、mnl等)是否包含“szmr.org、jzvu.info”等域名,有则删除对应文件;

- 通过流量监控设备过滤以往或正在与“*.szmr.org”、“*.jzvu.info”、“zxb.isdun.com”建立通信的主机,快速确定网络内感染的机器。

8.防护建议

1.安装终端防护系统:安装反病毒软件,建议安装安天智甲终端防御系统;

2.建议使用官方网站下载的正版AutoCAD软件。如无官方网站建议使用可信来源进行下载

3.对于邮件或其他非正常可信来源的AutoCAD项目文件,在查收后,立即进行安全威胁检测;

4.企事业单位针对域名:*.szmr.org、*.jzvu.info、zxb.isdun.com进行封禁;

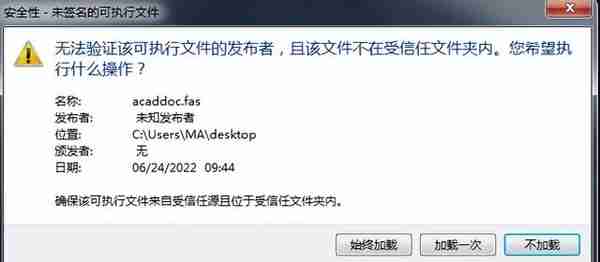

5.在使用AutoCAD过程中弹出“安全性-未签名的可执行文件”窗口,对于不属于自我编译的文件,一律点击“不加载”按钮;

图 8‑1未签名的可执行文件加载提示

6.不使用管理员权限运行AutoCAD,防止被恶意代码获取高权限执行;

7.从不在未预先检查代码的情况下,运行未知的Lsp文件[5]。

IoCs

域名 | sq.szmr.org sqer.szmr.org sl.szmr.org y.szmr.org cl.jzvu.info zq.jzvu.info cwcl.jzvu.info | zxb.isdun.com zl.jzvu.info qx.jzvu.info bj.jzvu.info hs.jzvu.info cs.jzvu.info errzy.jzvu.info |

IP | 67.229.124.42 | 67.229.124.46 |

Hash | 9E3FF6C011D8EF185645A3E589809480 163D077A2757D6786796FE4898E40FA8 0FD6DDDA97A70CA1125388BF20DB1B4F 1467CDA463858AC68AAB1037B3ED3D69 033216E77F7543EE7A1D44BE2889DD21 | 194474EEEE50CBBE9F6B3FBE16C87B74 DD0D27CC5ED557CFF69D23ABC417A5E3 64BFD144A9E4A3AB3F688BC35107CF19 CE5C5BBD9F7725E52FAD9A4564169116 |

参考文献

【1】ESET Uncovers ACAD/Medre.A Worm: Tens Of Thousands Of AutoCAD Design Files Leaked in Suspected Industrial Espionage(ESET揭示了ACAD/Medre.A蠕虫病毒:数以万计的AutoCAD设计文件因工业间谍活动而被泄露)

https://www.eset.com/int/about/newsroom/press-releases/announcements/eset-uncovers-acadmedrea-worm-tens-of-thousands-of-autocad-design-files-leaked-in-suspected-industri/

【2】AutoCAD Malware-Computer Aided Theft(AutoCAD恶意软件-计算机辅助盗窃)

https://www.forcepoint.com/blog/x-labs/autocad-malware-computer-aided-theft

【3】关于 CAD盗图木马病毒的紧急预警

https://nic.hzu.edu.cn/2022/0606/c878a227021/page.htm

【4】关于安全性和病毒防护

https://knowledge.autodesk.com/zh-hans/support/autocad/learn-explore/caas/CloudHelp/cloudhelp/2019/CHS/AutoCAD-Core/files/GUID-9C7E997D-28F8-4605-8583-09606610F26D-htm.html

BITGET交易所官网

BITGET交易所官网