近日,微软披露了银行金融组织是一种新的多阶段中间对手 ( AitM ) 网络钓鱼和商业电子邮件泄露 (BEC) 攻击的目标。微软在安全报告中披露了一个攻击起源为受信任供应商,转变为一系列 AiTM 攻击和跨越多个组织的后续 BEC 活动。

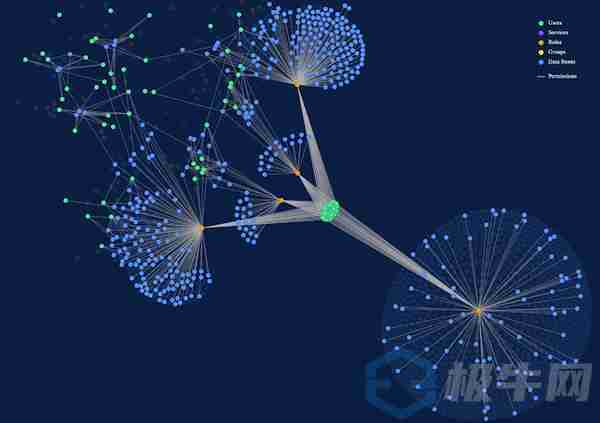

微软将这类新型攻击称为 Storm-1167,该黑客组织的攻击手法主要是使用间接代理来发起攻击。这使攻击者能够灵活地根据他们的目标定制网络钓鱼页面并进行会话 cookie 窃取,突显了 AitM 攻击的持续复杂性。

根据中国网络安全行业门户极牛网(GeekNB.com)的梳理,作案手法不同于其他 AitM 活动,在其他 AitM 活动中,诱饵页面充当反向代理,以获取受害者输入的凭据和基于时间的一次性密码 (TOTP)。

攻击者向目标展示了一个模仿目标应用程序登录页面的网站,就像传统的网络钓鱼攻击一样。登录页面包含从攻击者控制的服务器加载的资源,该服务器使用受害者的凭据启动与目标应用程序的身份验证提供程序的身份验证会话。

攻击链从一封指向链接的网络钓鱼电子邮件开始,单击该链接后,受害者会重定向到一个欺骗性的 Microsoft 登录页面并窃取输入的凭据和 TOTP。

然后使用获取的密码和会话 cookie 来冒充用户,并通过重放攻击获得对电子邮件收件箱的未授权访问。该访问权限随后被滥用以获取敏感电子邮件并策划 BEC 攻击。

更重要的是,一种新的基于 SMS 的双因素身份验证方法被添加到目标帐户,以便使用窃取的凭据登录而不会引起任何注意。

在微软分析的事件中,据说攻击者发起了大规模垃圾邮件活动,向受感染用户的组织内外联系人以及分发列表发送了 16000 多封电子邮件。

还观察到对手采取措施最大限度地减少检测并通过响应传入的电子邮件并随后采取措施将其从邮箱中删除来建立持久性。

最终,网络钓鱼电子邮件的收件人成为第二次 AitM 攻击的目标,窃取他们的凭据并从其中一名用户的电子邮件收件箱中触发另一场网络钓鱼活动,该用户的帐户因 AitM 攻击而被黑客入侵。

BITGET交易所官网

BITGET交易所官网